Double attaque : comment Capital Trade Inc. est devenu la cible de deux groupes de ransomware

Chronologie de la double attaque par ransomware

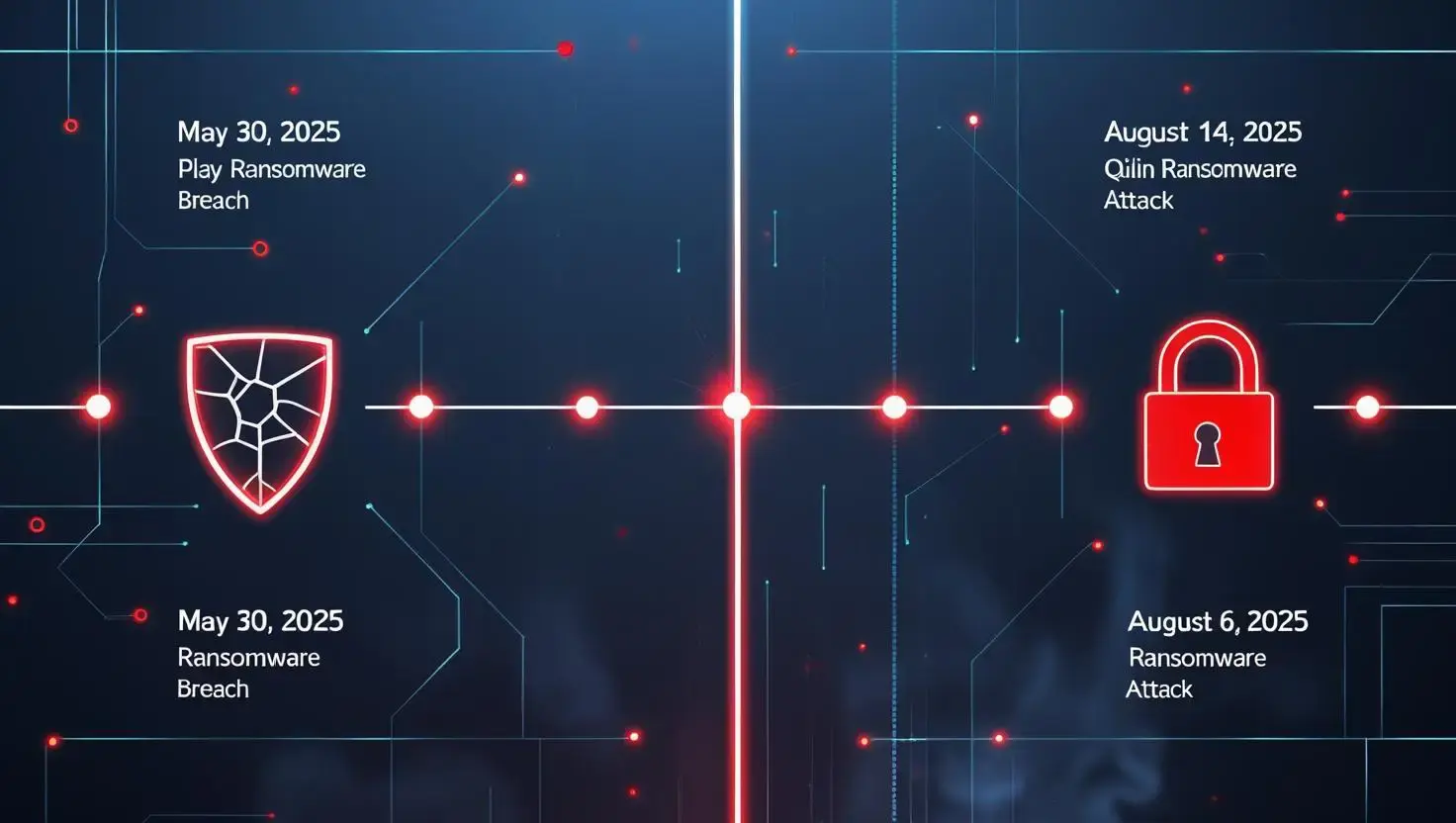

Capital Trade Inc., une société de services juridiques basée à Washington, D.C., a subi deux attaques distinctes par ransomware à la mi-2025 — chacune orchestrée par un groupe cybercriminel différent. La chronologie de ces incidents révèle non seulement la rapidité et la précision des opérations de ransomware modernes, mais aussi la vulnérabilité des entreprises bien établies, même celles ayant des liens profonds avec les politiques gouvernementales.

2 juin 2025 — Le ransomware Play frappe en premier

Le groupe Play ransomware a lancé une attaque ciblée contre Capital Trade Inc., chiffrant des fichiers critiques et exfiltrant des données sensibles. Connu pour son modèle d’extorsion simplifié, Play évite généralement les demandes de rançon immédiates, préférant pousser les victimes à négocier directement via des notes chiffrées et des menaces ultérieures.

Selon un avis conjoint du FBI et de la CISA, Play avait compromis avec succès plus de 900 organisations dans le monde d’ici mai 2025, y compris des entités gouvernementales, des prestataires de santé et des cabinets juridiques. Capital Trade Inc. faisait partie des victimes, bien que l’entreprise n’ait pas confirmé publiquement si une rançon avait été payée ou si des données volées avaient été divulguées.

14 août 2025 — Le ransomware Qilin prend le relais

Quelques semaines plus tard, le gang Qilin ransomware a ciblé la même entreprise, exploitant soit des vulnérabilités persistantes du premier incident, soit profitant simplement d’une posture de sécurité affaiblie. Qilin, dont l’activité a explosé après l’effondrement du groupe concurrent RansomHub, a presque doublé son nombre de victimes au deuxième trimestre 2025.

Ce groupe est connu pour ses tactiques d’extorsion avancées, notamment :

Vol de données et menaces de divulgation publique

Attaques DDoS pendant les négociations

Campagnes de harcèlement alimentées par l’IA

« Évaluations juridiques » des données volées pour faire pression sur les victimes

(Source : ransomware.live)

Pourquoi Capital Trade a-t-elle été ciblée ?

Au-delà de son rôle de prestataire juridique, Capital Trade Inc. joue un rôle stratégique dans la politique commerciale des États-Unis. Selon ransomware.live, l’entreprise est « la véritable force derrière la politique folle d’augmentation des tarifs américains », fournissant un soutien juridique et des analyses économiques qui influencent les stratégies d’application. Cela en fait une cible de grande valeur — non seulement pour l’extorsion financière, mais aussi potentiellement pour le sabotage géopolitique ou économique.

Les attaques ont-elles réussi ?

Ransomware Play : Oui. Les tactiques du groupe ont provoqué des perturbations à grande échelle dans des centaines d’organisations, et Capital Trade Inc. a été confirmée comme victime. Le paiement éventuel de la rançon reste inconnu.

Ransomware Qilin : Probablement. L’expansion agressive du groupe et ses outils d’extorsion sophistiqués suggèrent qu’il a obtenu un accès et un levier. Toutefois, aucune confirmation publique de paiement ou de fuite de données n’a été faite par Capital Trade Inc.

La cible et les groupes d’attaquants

Capital Trade Inc. : Un acteur juridique stratégique

Capital Trade, Incorporated est une société basée à Washington, D.C., spécialisée dans le conseil en commerce international, le soutien aux litiges et l’analyse économique. Fondée en 1992, l’entreprise est devenue l’un des conseillers juridiques et économiques les plus influents dans le domaine de l’application des politiques commerciales américaines.

Selon le site officiel de Capital Trade, l’expertise de l’entreprise couvre :

Les procédures antidumping et de droits compensateurs

Les litiges en matière de propriété intellectuelle (Section 337)

Les négociations commerciales et la législation

Les accords commerciaux multilatéraux et bilatéraux

L’analyse financière et judiciaire dans les différends commerciaux

Capital Trade Inc. fournit un soutien technique et analytique à des cabinets d’avocats, des multinationales et des agences gouvernementales clés des États-Unis. Parmi ses clients et partenaires les plus importants figurent :

(Source : témoignage de Andrew Szamosszegi devant l’USCC)

Les travaux de l’entreprise incluent :

L’analyse des prix internationaux et de la comptabilité des coûts

La modélisation statistique et des bases de données à grande échelle

Des témoignages d’experts dans les litiges commerciaux

Des évaluations stratégiques de l’impact réglementaire sur les affaires mondiales

Capital Trade a participé à plus de 1 000 procédures impliquant des dizaines de produits provenant de plus de 50 pays. Son personnel comprend d’anciens économistes gouvernementaux, comptables et spécialistes des systèmes d’information, dont beaucoup ont témoigné devant des agences fédérales et enseigné dans des institutions académiques.

L’importance stratégique de Capital Trade dépasse ses services aux clients. Selon ransomware.live, l’entreprise est « la véritable force derrière la politique folle d’augmentation des tarifs américains », ce qui suggère que son influence s’étend à la définition de la stratégie commerciale nationale. Cela en fait une cible de grande valeur — non seulement pour l’extorsion financière, mais aussi pour une perturbation géopolitique potentielle.

Premier attaquant : le groupe Play Ransomware

Le groupe Play ransomware, également connu sous le nom de PlayCrypt, est apparu en 2022 et est rapidement devenu l’un des gangs de ransomware les plus actifs au monde. Fonctionnant selon un modèle fermé d’affiliation, Play utilise une stratégie de double extorsion : il chiffre les systèmes des victimes et exfiltre des données sensibles, menaçant de les divulguer publiquement si la rançon n’est pas payée.

Selon un avis conjoint du FBI et de la CISA, Play avait affecté plus de 900 entités d’ici mai 2025, y compris des agences gouvernementales, des prestataires de soins de santé et des cabinets juridiques. Le groupe est connu pour :

Exploiter des vulnérabilités dans Microsoft Exchange et les systèmes Fortinet

Utiliser un chiffrement intermittent pour accélérer les attaques

Contacter les victimes par e-mail et téléphone pour faire pression

L’attaque contre Capital Trade Inc. a été découverte le 2 juin 2025, marquant le début d’un été mouvementé pour l’entreprise.

Deuxième attaquant : le groupe Qilin Ransomware

Qilin, anciennement connu sous le nom d’Agenda, est une opération de ransomware-as-a-service (RaaS) russophone qui s’est fait connaître par des attaques de grande envergure contre des institutions de santé et des gouvernements. Le groupe a changé de nom fin 2022, adoptant une variante de ransomware basée sur Rust avec des capacités de chiffrement et d’évasion renforcées.

Selon Qualys, Qilin est devenu le groupe de ransomware le plus actif en 2025, ciblant des secteurs tels que :

Les services juridiques et professionnels

L’industrie manufacturière

Les services financiers

L’attaque contre Capital Trade Inc. a eu lieu le 14 août 2025, quelques semaines après celle de Play. Le groupe a menacé de divulguer des documents sensibles si ses exigences n’étaient pas satisfaites, en utilisant des tactiques telles que :

Attaques DDoS pendant les négociations

Campagnes de harcèlement alimentées par l’intelligence artificielle

Sites publics de fuite pour humilier les victimes

Méthodes d’attaque et impact estimé

Les attaques par ransomware contre Capital Trade Inc. en juin et août 2025 ont été menées par deux des groupes cybercriminels les plus agressifs à ce jour : Play et Qilin. Bien que l’entreprise n’ait pas divulgué publiquement les dommages financiers, on peut estimer les pertes potentielles en se basant sur des modèles connus et l’ampleur opérationnelle des attaquants.

Méthodes utilisées

Play Ransomware (2 juin 2025)

Accès initial : exploitation de vulnérabilités dans Microsoft Exchange et Fortinet

Exécution : tâches planifiées et PsExec pour déployer les charges utiles

Persistance : accès maintenu via des dossiers de contrôleur de domaine compromis

Stratégie d’extorsion : double extorsion — chiffrement des fichiers et menaces de divulgation

(Source : Proven Data, Forbes)

Qilin Ransomware (14 août 2025)

Accès initial : spear phishing et exploitation de vulnérabilités d’entreprise

Exécution : charges utiles basées sur Rust avec chiffrement rapide et suppression des sauvegardes

Stratégie d’extorsion : double extorsion avec menaces de divulgation publique et attaques DDoS

(Source : Qualys, HHS.gov)

Pertes financières estimées

Bien que Capital Trade Inc. n’ait pas publié de chiffres précis, on peut extrapoler à partir de cas similaires et de références sectorielles :

Demandes de rançon typiques

Play ransomware : souvent entre 500 000 et 3 millions de dollars, selon la taille de la victime et la sensibilité des données

Qilin ransomware : entre 50 000 et 800 000 dollars, certains cas dépassant 6 à 40 millions de dollars pour les grandes organisations

Pertes estimées pour Capital Trade Inc.

Compte tenu des liens gouvernementaux de l’entreprise, de la sensibilité des données commerciales et de la double attaque, il est raisonnable d’estimer les pertes totales — y compris la rançon, la récupération, les frais juridiques et les dommages réputationnels — entre 2 et 10 millions de dollars. Cela inclut :

Réponse à l’incident et enquête forensique

Consultation juridique et rapports réglementaires

Restauration des données et renforcement de l’infrastructure

Paiements de rançon éventuels

Interruption des activités et atteinte à la réputation

Pertes financières estimées suite aux attaques par ransomware contre Capital Trade Inc.

| Catégorie | Description | Fourchette de coût estimée (USD) | Source |

|---|---|---|---|

| Paiement de rançon | Paiement potentiel aux attaquants (si effectué) ; varie selon le groupe et la sensibilité des données | 500 000 – 3 000 000 | CSO Online |

| Réponse à l’incident & Forensique | Intervention d’une société de cybersécurité, analyse de la brèche, confinement | 250 000 – 1 000 000 | IBM Security |

| Frais juridiques & réglementaires | Conseil juridique, déclarations de conformité, notifications aux autorités | 100 000 – 500 000 | NetDiligence |

| Restauration des données & reprise IT | Reconstruction des systèmes, restauration des sauvegardes, remplacement matériel/logiciel | 300 000 – 1 500 000 | Sophos |

| Interruption des activités | Perte de productivité, retards dans les projets clients, arrêt des opérations | 500 000 – 2 000 000 | Coveware |

| Atteinte à la réputation | Perte de clients, gestion de crise médiatique, érosion de la confiance envers la marque | 250 000 – 1 000 000 | Cybersecurity Ventures |

| Améliorations en cybersécurité | Investissements post-attaque dans les outils de sécurité, la formation et l’infrastructure | 100 000 – 500 000 | Gartner |

Pertes totales estimées : 2 000 000 – 10 000 000 USD

Remarque : Ces chiffres sont des estimations basées sur des cas de ransomware comparables et sur des renseignements sur les menaces disponibles publiquement. Capital Trade Inc. n’a divulgué aucun impact financier ni confirmé le paiement d’une rançon.

Comment les 4 couches de défense de Cy-Napea® auraient pu aider

Les attaques par ransomware contre Capital Trade Inc. menées par Play et Qilin ont révélé des vulnérabilités critiques dans la posture de cybersécurité de l’entreprise. Bien que l’étendue exacte de leurs défenses internes ne soit pas connue, la chronologie et les tactiques utilisées par les attaquants suggèrent qu’une approche en couches — comme celle proposée par Cy-Napea® — aurait pu réduire considérablement les risques et les impacts.

Formation à la sensibilisation à la cybersécurité

Ce qui a mal tourné : les groupes de ransomware comme Qilin obtiennent souvent un accès initial par des e-mails de phishing ou des techniques d’ingénierie sociale.

Comment nous aurions pu aider : les modules de formation de Cy-Napea® apprennent aux utilisateurs à repérer les e-mails et comportements suspects. Des simulations de phishing renforcent la vigilance et réduisent les taux de clics. Des mises à jour mensuelles informent le personnel sur les tactiques émergentes, comme les escroqueries générées par IA.

Impact : une équipe bien formée aurait pu empêcher la compromission initiale, en particulier si le vecteur d’attaque était basé sur l’e-mail.Sécurité des e-mails

Ce qui a mal tourné : l’e-mail reste le point d’entrée le plus courant pour les ransomwares.

Comment nous aurions pu aider : Cy-Napea® analyse tous les e-mails entrants et sortants pour détecter les malwares, les usurpations et les tentatives de phishing. Les vérifications de réputation des URL et le sandboxing des pièces jointes bloquent les contenus malveillants. L’intégration avec Microsoft 365 aurait protégé les communications professionnelles de Capital Trade.

Impact : les e-mails malveillants envoyés par Play ou Qilin auraient pu être interceptés avant d’atteindre les utilisateurs, stoppant l’attaque dès la périphérie.EDR / XDR / MDR

Ce qui a mal tourné : les deux groupes de ransomware ont utilisé des mouvements latéraux, le chiffrement et l’exfiltration de données.

Comment nous aurions pu aider : l’EDR de Cy-Napea® détecte les comportements anormaux sur les terminaux et isole les appareils infectés. Le XDR corrèle les signaux entre les terminaux, le cloud et le réseau pour identifier les attaques coordonnées. Le MDR fournit une réponse experte 24h/24 et 7j/7, garantissant que les menaces sont contenues avant de se propager.

Impact : une détection et une réponse en temps réel auraient pu stopper les attaquants avant qu’ils ne chiffrent les fichiers ou n’exfiltrent des données sensibles.Sauvegarde et sauvegarde avancée

Ce qui a mal tourné : les ransomwares chiffrent ou suppriment souvent les sauvegardes pour forcer le paiement.

Comment nous aurions pu aider : Cy-Napea® propose des sauvegardes immuables qui ne peuvent pas être modifiées ou supprimées par les attaquants. Des options de récupération granulaires permettent de restaurer des fichiers spécifiques ou des systèmes entiers. Les fonctions de protection contre les ransomwares détectent et bloquent les tentatives de chiffrement non autorisées.

Impact : même si l’attaque avait réussi, Capital Trade aurait pu restaurer ses opérations sans verser de rançon.

Conclusion

Bien qu’aucun système ne soit invulnérable, la stratégie de défense en couches de Cy-Napea® est conçue pour réduire les risques à chaque étape — de la sensibilisation des utilisateurs à la récupération complète. Si Capital Trade Inc. avait déployé ces protections, l’issue des attaques de Play et Qilin aurait pu être radicalement différente.

Clause de non-responsabilité légale

Cy-Napea® condamne sans équivoque toute forme d’activité cybercriminelle non autorisée, y compris mais sans s’y limiter les attaques par ransomware, les violations de données et l’extorsion numérique. Nous nous opposons fermement aux actions des cybercriminels et défendons une utilisation responsable et éthique des technologies numériques.

Notre seul objectif est de lutter contre ces crimes en fournissant des solutions de cybersécurité avancées et en sensibilisant les entreprises et les particuliers. Nous croyons que personne n’est véritablement en sécurité tant que ces acteurs malveillants ne sont pas arrêtés — et que l’éducation, la vigilance et la défense en couches sont essentielles pour protéger notre monde numérique.

Cet article est destiné à des fins éducatives et informatives uniquement. Toutes les données mentionnées — y compris les détails sur les groupes de ransomware, les chronologies d’attaque et les organisations touchées — proviennent d’informations accessibles au public au moment de la rédaction. Cy-Napea® ne revendique aucune connaissance interne sur un incident spécifique et ne représente ni ne parle au nom des entités tierces mentionnées.

Nous encourageons les organisations à consulter des conseillers juridiques et des professionnels certifiés en cybersécurité lorsqu’elles répondent à des menaces ou s’y préparent.